Per difendersi da un cyber criminale bisogna pensare come un cyber criminale. Non solo, bisogna avere delle conoscenze pari o addirittura superiori ad esso; se da una parte bisogna sapersi “attaccare” è anche necessario sapersi mettere in sicurezza.

Quali sono i rischi?

I rischi che espongono l’incolumità di un infrastruttura web possono essere catalogati da due “classi” separate di vulnerabilità: quelle in cui sysadmin e sviluppatori possono operare direttamente le fix (errate configurazioni) e quelle in cui devo no far affidamento ai fornitori dei software per risolvere i problemi(0day).

Per mitigare questi rischi entra in gioco la figura dell’hacker etico o “white hat”, che spesso può fare la differenza.

Sebbene gli architetti della sicurezza abbiano una vasta conoscenza delle best practice del settore, spesso non hanno esperienza diretta di come gli aggressori riescano a eseguire una ricognizione, concatenare più attacchi o avere accesso alle reti aziendali.

Dotato di tutta l’abilità e l’astuzia dei propri avversari, l’hacker etico è legalmente autorizzato a sfruttare le reti di sicurezza e migliorare i sistemi, correggendo le vulnerabilità riscontrate durante i test; è inoltre tenuto a comunicare tutte le debolezze scoperte nel sistema.

Un Cyber Criminale come trova le “vulnerabilità”?

Vulnerability Assessment e Penetration Testing

Nel gergo dell’IT Security non sarà raro imbattersi in questi due termini, spesso usati in modo errato e intercambiabile tra loro. Andiamo a capire cosa si intende, le differenze e i motivi che li rendono fondamentali in un programma di gestione delle vulnerabilità.

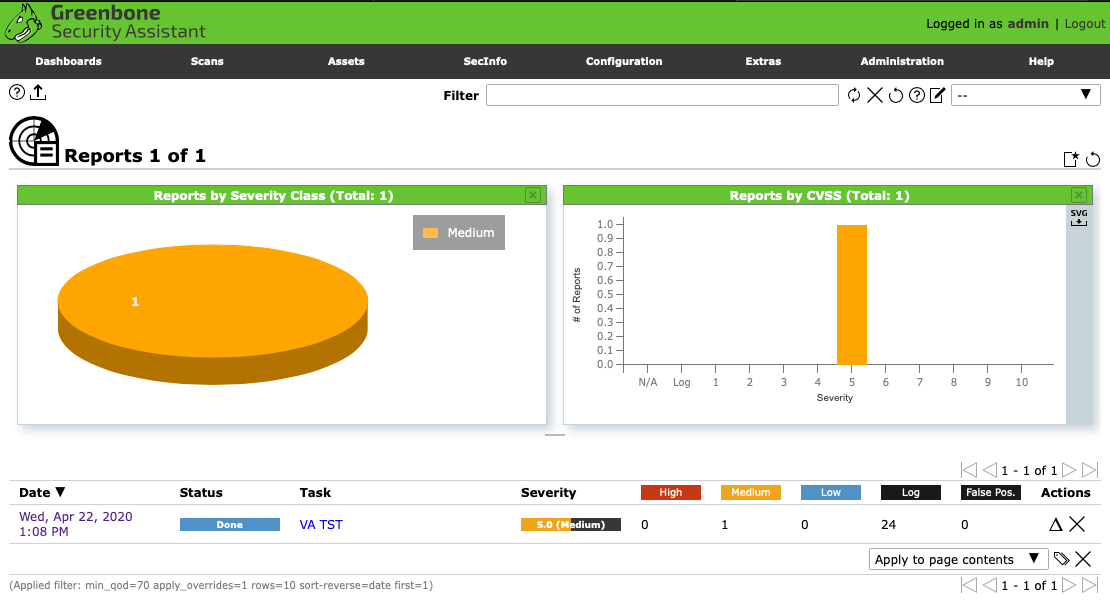

Con Vulnerability Assessment (VA) la valutazione delle vulnerabilità, è il processo in cui si individuano e si determina la gravità delle vulnerabilità in un sistema informatico. Con un VA si ottiene un report che contiene le vulnerabilità trovate e classificate in ordine di priorità in base alla gravità/criticità.

Solitamente il Vulnerability Assessment è un processo che prevede l’uso di Vulnerability Scanner i cui report sono valutati dei professionisti della sicurezza. Tra quelli open source uno dei più famosi è openvas.

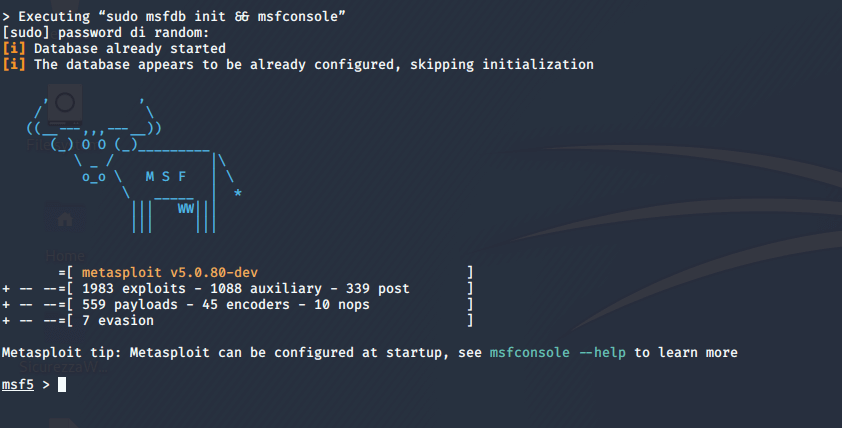

Quando si parla di Pentesting (test di penetrazione) ci si concentra invece sulla simulazione di un attacco reale, si effettua quindi un test delle difese, si mappano eventuali informazioni sull’attaccante e infine si cerca di mettere in difficoltà il sistema informatico fino a violarlo.

Solitamente si usano dei framework, ambienti di lavoro pensati per lo scopo. Un esempio è metasploit, uno dei più famosi.