Questi tipi di attacchi sfruttano l’ingegneria sociale, termine che descrive le tecniche di persuasione per ingannare l’utente ed accedere ai dati sensibili senza sfruttare vulnerabilità legate alla tecnologia in uso.

Queste tecniche sono usate sin dalla nascita di internet e sono in continua evoluzione, talvolta facili da scovare, talvolta difficili da identificare; di seguito vedremo varie tipologie di phishing e come evitarle.

Phishing, come funziona

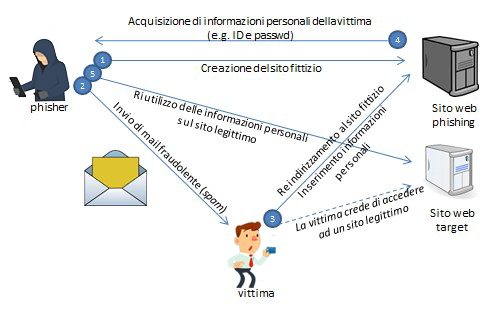

Il Phishing è un meccanismo che include sia l’ingegneria sociale che alcuni sotterfugi tecnici per rubare le informazioni personali e le credenziali di un utente. Solitamente nel Phishing l’attaccante utilizza indirizzi email fasulli/spoofati che invitano all’azione all’interno di portali web architettati con lo scopo di memorizzare le informazioni inserite.

Gli attacchi di Phishing solitamente fanno leva su queste caratteristiche comuni:

- Non sono hostati direttamente nei web server legittimi

- Sfruttano l’immagine di brand conosciuti nel settore

- Invitano con urgenza all’azione

- Clonano portali conosciuti per farci inserire dati sensibili

- Vengono veicolati tramite mail o sms

Perché il phishing?

Sul motivo che porta un cyber criminale ad effettuare un attacco ne abbiamo parlato in questo articolo, il phishing di base non è un operazione complessa, l’obiettivo è quello di convincere l’utente a compiere un’azione come inserire delle credenziali in un sito, scaricare un malware ecc ecc fingendosi il mittente legittimo del messaggio.

Per prima cosa il cyber criminale dovrà nascondere la sua identità, l’aggancio più comune con la vittima avviene tramite email attraverso indirizzi fittizi inviati da web server o altri computer compromessi.

Dopo un messaggio breve di presentazione la vittima verrà invitata a navigare in un sito web presente anch’esso in un web server compromesso: il sito web sarà presentato ad immagine e somiglianza dell’originale. Una volta che la vittima accederà al link e invierà le credenziali, queste saranno memorizzate all’interno del web server o comunicate al cyber criminale.

Tipi di phishing

Di seguito analizziamo brevemente le varie tipologie di phishing:

- Phishing Spam/Email: nella sua forma più diffusa, il phishing trae origine dall’invio massivo e “randomico”, ovvero casuale, di messaggi di posta elettronica ad innumerevoli destinatari (spamming), in apparenza provenienti da un mittente legittimo e conosciuto all’utente quanto meno per fama. I messaggi circolanti in Italia, inizialmente scritti solo in inglese e poi in un italiano sempre più corretto, solitamente segnalano presunti problemi tecnici al sistema informatico del mittente, procedure di aggiornamento software, tentativi di accesso fraudolento o, addirittura, vengono motivati con la necessità di prevenire il rischio di possibili frodi ai danni di clienti di istituti bancari.

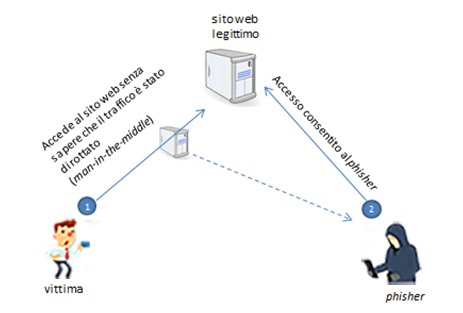

- Spear Phishing: tecnica dove il cyber criminale effettua tentativi di attacco in base alla vittima, egli conosce alcune informazioni sensibili, quindi le approccia attraverso un contatto diretto (via mail per esempio). Da li il cyber criminale può decidere non solo di eseguire un classico fake gin ma anche veicolare attacchi di tipo man in the middle. Questi tipi di attacco hanno una percentuale di riuscita molto alta.

- Phishing basato su Malware: si intende generalmente un tipo di attacco caratterizzato dall’esecuzione di un software con codice maligno (malware) sul computer dell’utente a sua insaputa: il programma, installato utilizzando inganni di social engineering o sfruttando le vulnerabilità (bug) del sistema di sicurezza, entra in esecuzione in background carpendo fraudolentemente i dati sensibili e le informazioni personali dell’utente, per poi inoltrarle automaticamente al phisher.

Il malware-based phishing può assumere le seguenti forme:

– Session Hijacking ovvero una tecnica di attacco in cui si ottiene l’accesso non autorizzato a informazioni o servizi di un server attraverso la sessione valida di un utente, utilizzando i permessi per accedere a quella determinata risorsa. In altre parole il session hijacking fa riferimento ad una specifica operazione che consiste nel “rubare” i cookie utilizzati per autenticare un utente su un server remoto. – Web trojans sono programmi che si “agganciano” agli schemi di login per prelevare le credenziali di accesso, per cui l’utente crede di inserire i propri dati su un sito web legittimo ed invece queste vengono memorizzate sul computer locale (client) da un software malevolo e successivamente trasmesse al phisher.

– Web trojans sono programmi che si “agganciano” agli schemi di login per prelevare le credenziali di accesso, per cui l’utente crede di inserire i propri dati su un sito web legittimo ed invece queste vengono memorizzate sul computer locale (client) da un software malevolo e successivamente trasmesse al phisher.

– system reconfiguration attacks consistono nel modificare le impostazioni del computer client per scopi dannosi, come gli URL del file “PREFERITI” che vengono “ritoccati” per indirizzare l’utente ad un sito fittizio simile a quello reale.

– keyloggers sono software malevoli autoinstallanti nel browser o nel driver del dispositivo di input (es. tastiera), finalizzati a rilevare e registrare i dati immessi dall’utente, per poi inviarli a un server web predisposto dal phisher. - Man-in-the-middle phishing: in tale tipologia di attacco il cyber criminale si interpone tra l’utente ed il sito legittimo, cosicché i messaggi destinati a quest’ultimo verranno capati dal phisher che li utilizzerà anch’egli per accedervi. Gli attacchi in questione possono essere realizzati anche per dirottare le sessioni con o senza memorizzazione delle credenziali compromesse dell’utente.

- DNS based phishing: attaccando i server DNS, mira così a modificare tale corrispondenza numerica di modo che essi decodifichino una corrispondenza numerica diversa da quella reale ed indirizzino l’utente ad una pagina malevola quasi identica a quella di riferimento, quest’ultimo sarà convinto di navigare sul sito giusto ma, nel momento in cui inserisce le proprie credenziali per accedere all’area riservata di esso, in realtà starà fornendo tali informazioni all’attaccante. Ad esempio, nei sistemi basati sul sistema operativo Windows, modificando il file “hosts” presente nella directory “C:\windows\system32\drivers\etc\…” possono essere inseriti o modificati gli abbinamenti tra il dominio interessato e l’indirizzo IP corrispondente a quel dominio, di modo che la vittima, che ha il file “hosts” modificato, pur digitando il corretto indirizzo URL nel proprio browser, verrà reindirizzata verso un server web appositamente predisposto per carpire informazioni riservate.

- Smishing: l’attacco viene veicolato attraverso gli sms, il numero del telefono della vittima può essere raccolto attraverso banche dati estere oppure tramite crawling sul web: in questi casi il cyber criminale userà un numero di telefono spoofato (mittente anonimo tramite servizio VoIP) oppure un servizio sms anonimi per contattare la vittima. Un esempio è l’attacco in corso in questi mesi che sfrutta l’immagine del banco BPM per rubare credenziali d’accesso.

- Vishing: l’attacco viene veicolato attraverso una chiamata telefonica, il numero di telefono della vittima viene raccolto come nello smishing: in questi casi il cyber criminale utilizzerà un numero di telefono spoofato oppure un servizio VoIP anonimo per contattare la vittima.