Con il susseguirsi dei tentativi di phishing da parte dei cyber criminali rivolti verso gli istituti bancari, non poteva mancare (purtroppo) un attacco agli utenti di Unicredit volto a rubare le credenziali per accedere al conto corrente. Vediamo insieme un’esempio di questo tipo di phishing.

Primo contatto via email

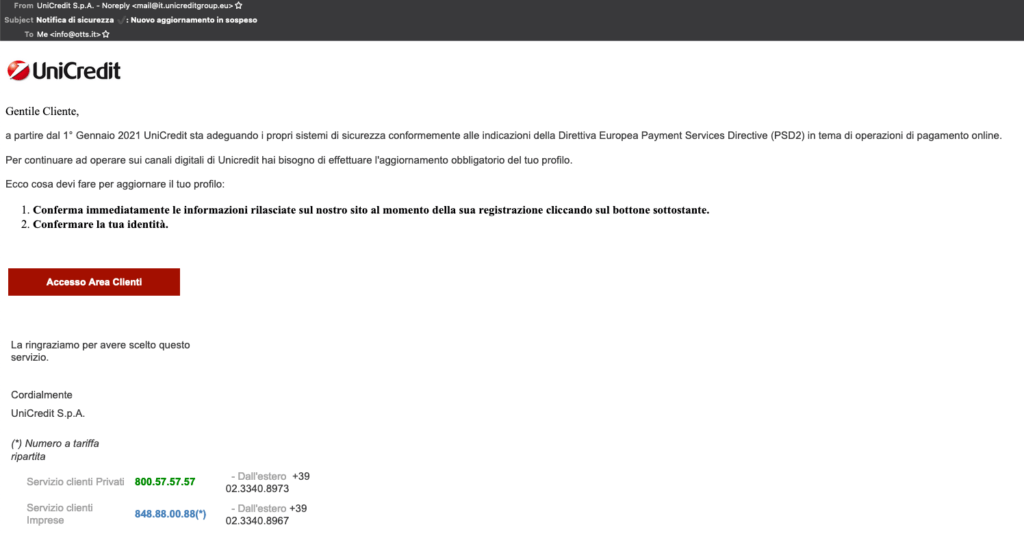

Come di consueto il primo contatto da parte del cyber criminale ha inizio con la ricezione di un’email simile a questa

In questa email viene notificato come sia necessario confermare la nostra identità a causa di un adeguamento, da parte di Unicredit, dei sistemi di sicurezza riguardanti le operazioni di pagamento; unica operazione necessaria? Cliccare il bottone sottostante…

Attenzione: di solito la prima operazione da effettuare è quella di verificare che il mittente dell’email sia attendibile ma, In questo caso, i cyber criminali sono sono stati molto attenti nel mascherare le proprie tracce ed infatti hanno manipolato il mittente dell’email facendo credere che sia stata inviata da “UniCredit S.p.A. – Noreply mail@it.unicreditgroup.eu”

Analisi del link

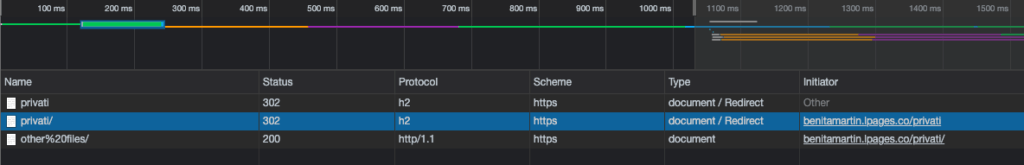

Passando sopra con il mouse sul famigerato bottone, si può notare dal proprio client di posta di elettronica che reindirizza verso il sito https://benitamartin.lpages.co/privati. In questo caso fortunatamente ci si dovrebbero drizzare subito le orecchie in quanto questo URL non abbia nulla a che vedere con il dominio Unicredit.

Una volta smascherato il tentativo di phishing si consiglia di contattare direttamente il proprio istituto bancario e raccontare l’accaduto (nel caso inoltrare la suddetta email come prova), in modo che l’istituto possa avvisare i propri clienti che vi sono in atto nuovi tentativi di truffa

Link al sito truffa per sottrarre le credenziali

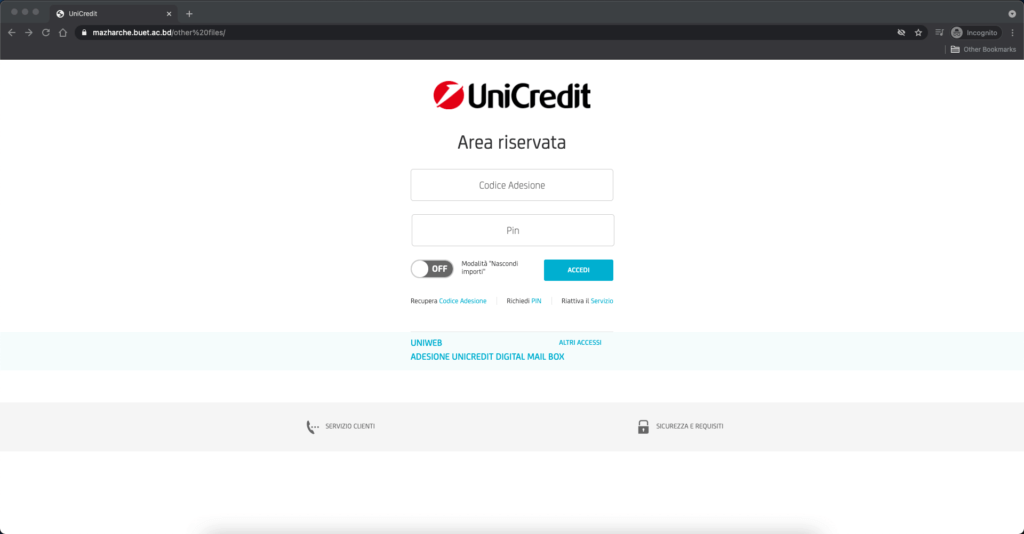

Impavidi e in ambiente protetto procediamo al click sul bottone che rimanda al sito web dove ha inizio il vero tentativo di sottrazione delle credenziali.

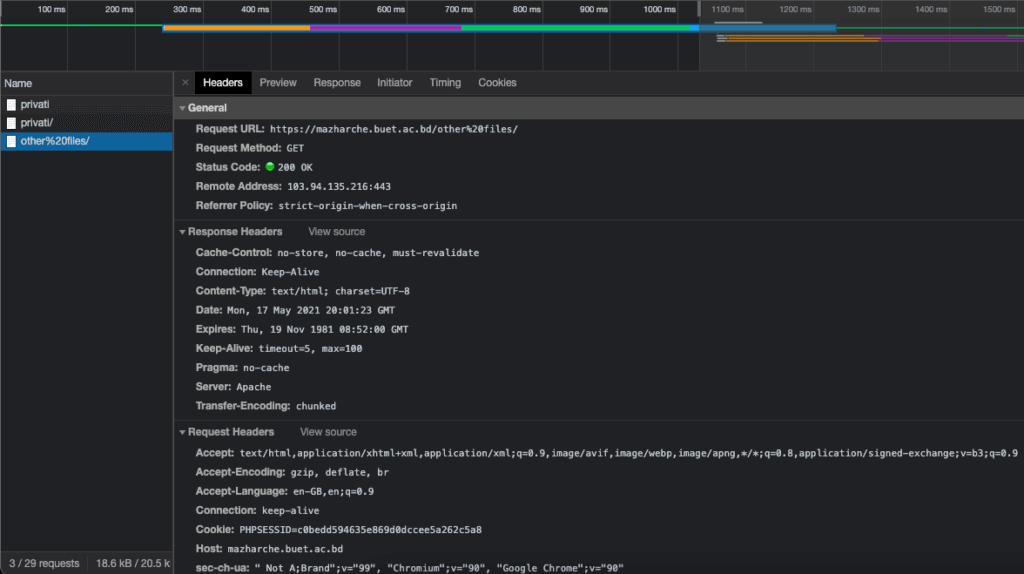

Come si può notare dall’analisi, veniamo reindirizzati un’altra volta in quanto dall’URL originale https://benitamartin.lpages.co/privati veniamo catapultati sul sito https://mazharche.buet.ac.db

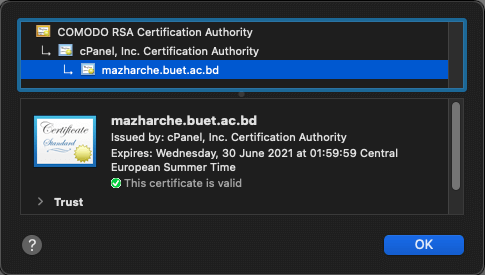

Non solo, analizzando il certificato SSL di tale sito, risulta che sia valido e protetto

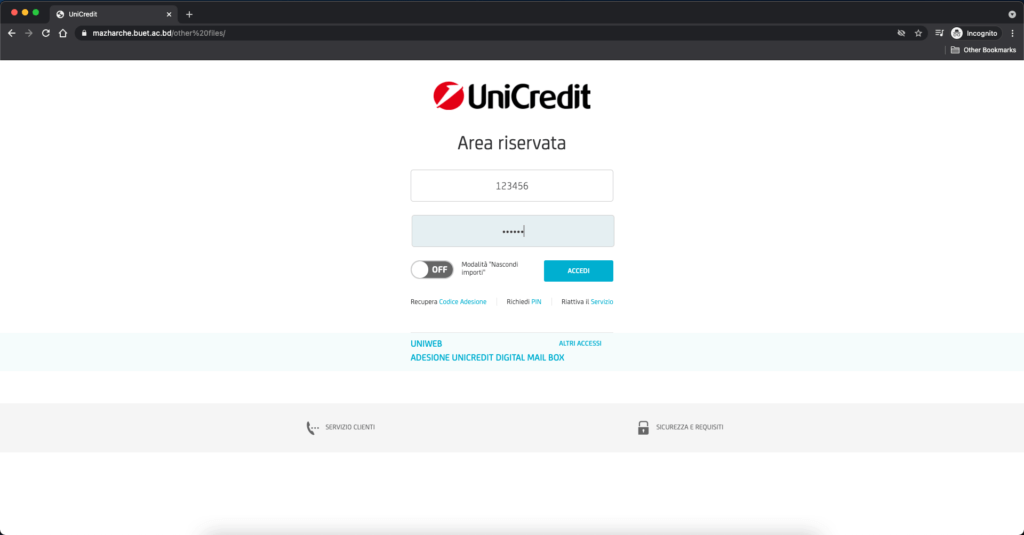

Inseriamo dei dati fittizzi in modo da poter avanzare nella procedura

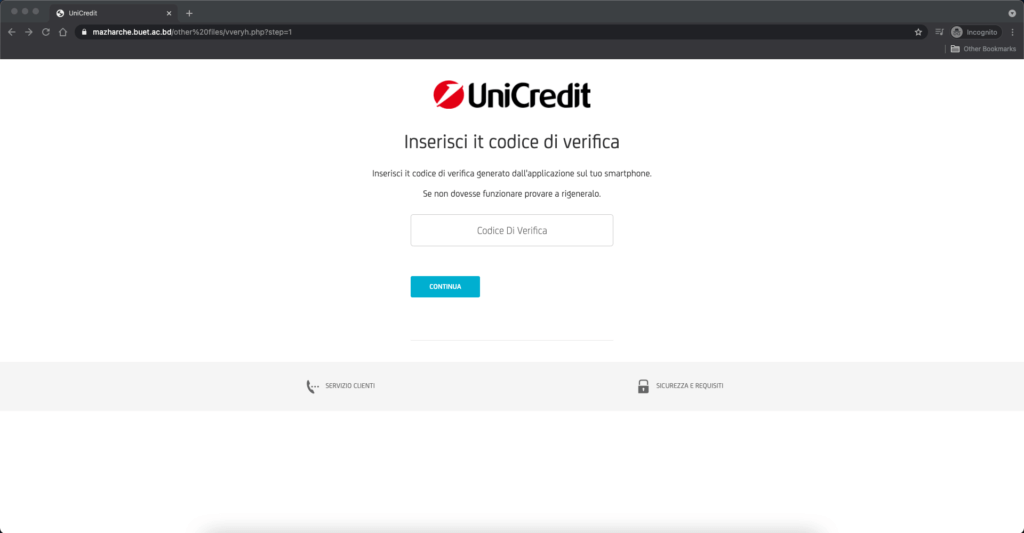

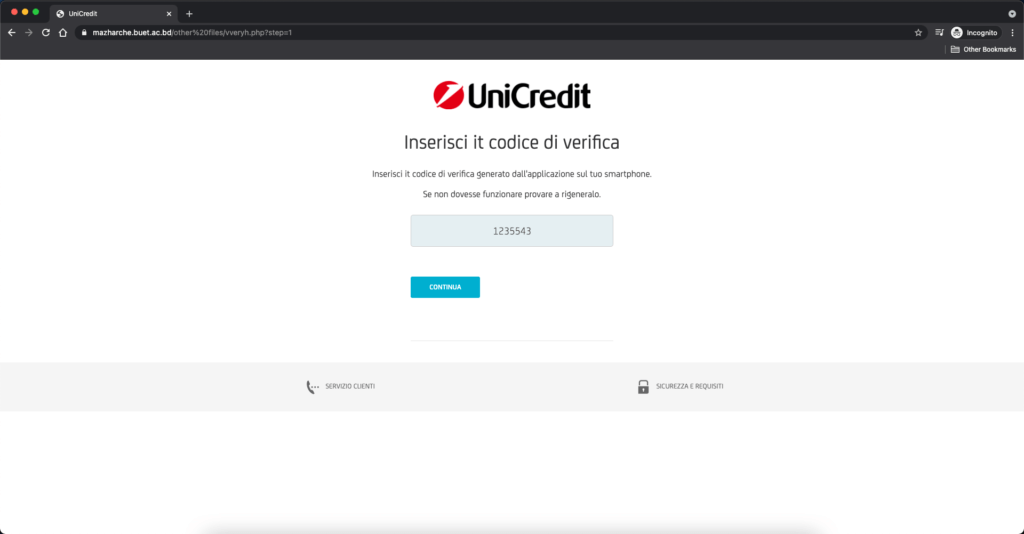

Ora, per poter procedere come di consueto durante un normale login, viene richiesto il codice temporaneo generato dall’applicazione

Questo è lo step più pericoloso in senso lato, si è vero i cyber criminali avrebbero già in mano le nostre credenziali ma, per poter accedere correttamente, è necessario il codice di verifica temporaneo generato dall’applicazione ed ora ci viene richiesto proprio quel codice….

Inseriamo anche qui dei valori fittizzi

Non succederà nulla, la procedura continuerà a ricaricare la pagina e richiedere tale codice in loop; poichè il cyber criminale ora ha tutte le carte per poter accedere senza intoppi al nostro account ed operare per nostro conto…

Conclusioni

I test che effettuiamo sono eseguiti in ambienti protetti; nel caso in cui aveste anche solo un dubbio riguardo il primo contatto, rimarco il consiglio di NON aprire assolutamente il link e di telefonare direttamente al vostro istituto bancario

Spero che con le analisi effettuate su molteplici tipologie e sui principali istituti bancari, possano aiutare coloro che non hanno dimestichezza con l’informatica ma che, ricevendo email simili, possano essere potenziali vittime inconsapevoli dei cybercriminali.