Un sistema operativo può essere non solo avviato da un Hard Disk ma anche da chiavette, DVD, rete e schede SD. Negli anni è stata quindi sviluppata una nuova metodologia di utilizzo chiamata Live OS, una funzione che permette di utilizzare, per esempio, distribuzioni gnu/linux senza modificare il proprio hard disk principale.

Le VM, acronimo di Virtual Machine, sono un altro strumento che ci permette di usare il sistema operativo avviandolo all’interno di un altro sistema operativo.

Live OS

Le Live hanno molteplici usi, ci danno la possibilità di poter testare la distribuzione o di eseguire particolari configurazioni senza far danni alle nostre partizioni, non solo, sono anche un ottimo modo per non lasciare tracce all’interno del computer.

Tutto quello che succede all’interno di un sistema Live rimane nel sistema Live, ovvero, non vengono salvati file temporanei, non vengono generati log permanenti e tutto l’ambiente nasce e muore dal momento in cui la memoria che lo contiene viene inserita o rimossa. Attenzione che è stata creata una modalità chiamata Persistance Mode, se attivata consente di immagazzinare file, prefenze e quant’altro, in questo caso dobbiamo preoccuparci della sicurezza dei dati che memorizziamo.

Virtual Machine

Le VM vengono spesso utilizzate quando il nostro sistema non è compatibile con alcuni software, ad esempio se si vorrebbe usare un applicazione windows mentre stiamo usando una distribuzione Linux.

Per dare una spiegazione più completa utilizziamo la definizione, stringata e di facile comprensione, data da RedHat:

Una macchina virtuale (VM) è un ambiente virtuale che funziona come un sistema informatico virtuale autonomo, dotato di CPU, memoria, interfaccia di rete e storage, creato su un sistema hardware fisico. Un software, definito hypervisor, separa l’hardware dalle risorse della macchina, distribuendole in modo che la VM possa utilizzarle.

L’hardware fisico dotato di un hypervisor è definito host, mentre le VM che ne utilizzano le risorse sono note come guest. L’hypervisor tratta le risorse di elaborazione (tra cui CPU, memoria e storage), come un pool di risorse facilmente riposizionabile tra i guest esistenti o su nuove macchine virtuali.

Le VM sono isolate dal resto del sistema, e più VM possono coesistere su un unico elemento hardware, come un server. In base alla domanda o per utilizzare le risorse in modo più efficiente, le VM possono essere trasferite da un server all’altro.

Il sistema operativo di una VM viene eseguito come avviene normalmente per un sistema operativo o un’applicazione sull’hardware e l’esperienza utente che ne deriva è simile.

Anonimato, quale strumento usare?

Gli strumenti che mi sento di sconsigliare per la tutela del nostro anonimato sono le VM, questo perché lanciando una distribuzione GNU/Linux all’interno di una VM quest’ultima andrebbe a scrivere all’interno della swap del computer host file che altrimenti in Live andrebbe distrutti; è possibile inoltre che, ibernando o sospendendo la macchina virtuale, tutto il sistema operativo venga memorizzato all’interno di un pagefile temporaneo che lo contiene, esponendo tutto il contenuto in chiaro.

Inoltre alcune procedure di offuscamento richiedono al sistema il completo controllo dell’ hardware (Mac Spoofing).

Detto questo, l’utilizzo di una VM ha comunque delle features interessanti, può garantire una “tenuta stagna” in diverse situazioni, per esempio se vogliamo studiare un malware è fondamentale l’utilizzo di un sistema virtualizzato affinché non si comprometta il sistema operativo centrale.

Se utilizzassimo un sistema operativo che offre anonimato alle sue VM? Ci viene in aiuto Qubes OS.

Qubes OS

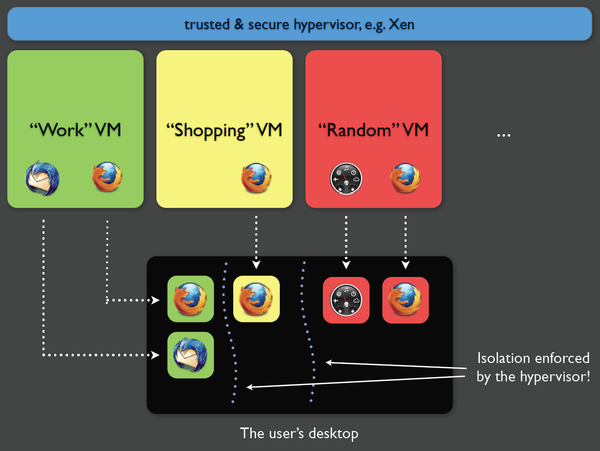

Qubes implementa una approccio di protezione ad isolamento. Il presupposto è che non ci possa essere un ambiente perfetto e privo di bug. Un tale ambiente conta milioni di righe di codice, miliardi di interazioni software / hardware. Un bug critico in una di queste interazioni può essere sufficiente a un software malevolo per prendere il controllo di un computer.

Al fine di rendere sicuro un desktop, l’utente Qubes dovrebbe prendersi cura di isolare diversi ambienti, in modo che se uno dei componenti fosse compromesso, il software dannoso otterrebbe l’accesso solo ai dati all’interno di tale ambiente.

In tutti e tre gli ambienti è presente un processo attivo di firefox: questo viene trattato come un processo a se stante, quindi nel caso fossimo loggati su Amazon nella VM Shopping non lo saremo in work e in random, garantendo così l’isolamento dei processi tra i vari ambienti di lavoro.