Vediamo la seconda parte relativa alle best practice di sicurezza IT che non devono mancare in un ambiente aziendale che sia un piccolo ufficio o un grosso gruppo, qui trovate la parte 1

TRASFERIMENTO SICURO DEI FILE

Esistono svariati protocolli con altrettanti software per il trasferimento dei file, partiamo dai protocolli che possiamo usare:

- FTP: Il protocollo usa connessioni TCP distinte per trasferire i dati e controllare i trasferimenti e richiede l’autenticazione del client tramite nome utente e password, sebbene il server possa essere configurato per connessioni anonime. Sia i dati trasmessi che le credenziali sono passate in chiaro, motivo per il quale sconsiglio l’utilizzo di questo protocollo.

- SFTP: questo protocollo, in italiano “Protocollo di trasferimento file sicuro”, garantisce il trasferimento criptato dei dati tra sistema client e sistema server e viceversa con una sola connessione. Sia i dati per stabilire la connessione che i dati trasmessi sono criptati utilizzando le cosiddette chiavi basate sul protocollo SSH.

- SCP: come per SFTP i dati sono criptati durante i trasferimenti per evitare che a causa di sniffing vengano estratte informazioni utilizzabili dai pacchetti di dati. Il protocollo in sé non fornisce autenticazione e sicurezza, ma si affida al sottostante protocollo, SSH, per fornire queste caratteristiche. Nella stragrande maggioranza dei diversi utilizzi, il protocollo SCP è sostituibile dal più esteso protocollo SFTP, che è anch’esso, come detto precedentemente, basato su SSH.

- WebDAV: partiamo dalla definizione “Web-based Distributed Authoring and Versioning”, ovvero “creazione e versionamento distribuiti di documenti sul web” è un protocollo di rete che consente di rendere disponibili e trasferire file tramite Internet. Si tratta di un’estensione dell’Hypertext Transfer Protocol (HTTP), responsabile unicamente della visualizzazione delle pagine web, consiglio il suo utilizzo in https per avere il passaggio dei dati criptati. Molto utile quando ci sono dei vincoli di sicurezza lato firewall perchè utilizza le porte 80 o 443 che solitamente rimangono aperte in qualsiasi ambiente.

Questi sono i protocolli, compatibili con qualsiasi piattaforma, che mi sento di consigliare come best practice di sicurezza IT(tranne per FTP che sconsiglio ma ho elencato per completezza) quando dobbiamo trasferire dati all’esterno della nostra LAN, ovvero quando i dati si trovano a casa nostra e noi siamo in ufficio.

Mentre per scenari in cui i dati vengono trasferiti all’interno della nostra rete privata consiglio di usare SMB, protocollo microsoft ma compatibile con piattaforme apple e linux.

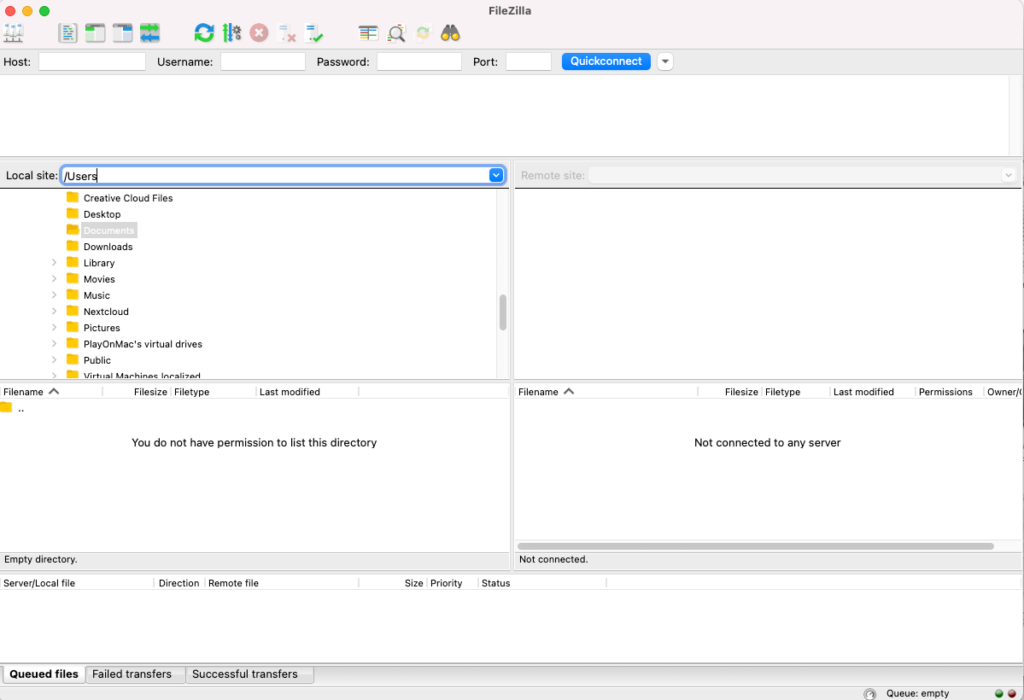

Gli applicativi che possiamo usare sono, in ambiente windows il software winSCP, mentre per ambienti apple o linux il software Filezilla.

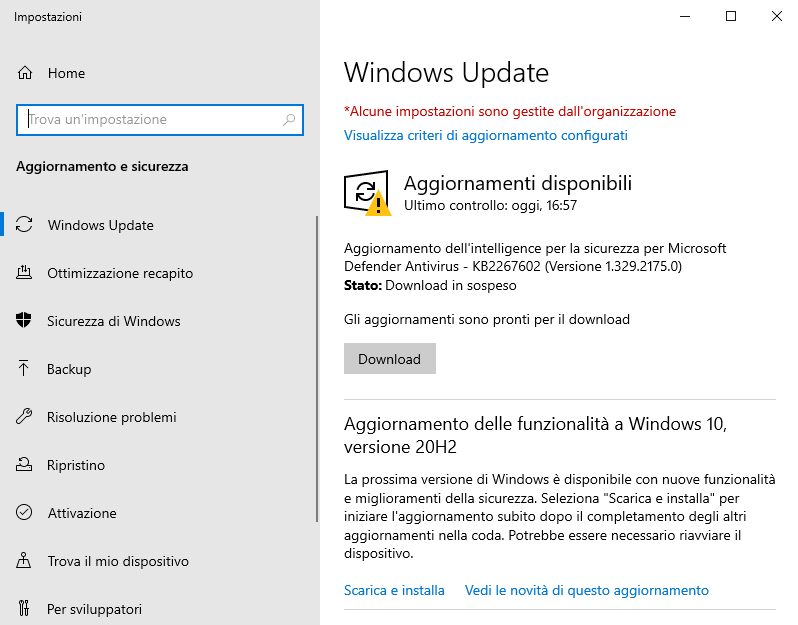

TENERE IL SOFTWARE AGGIORNATO

Solitamente è una scocciatura effettuare l’aggiornamento del sistema operativo, si tenta sempre di rimandare perchè ci facciamo prendere dalla frenesia del “dobbiamo produrre” e non abbiamo tempo da perdere. Effettuare l’aggiornamento del sistema operativo o più in generale del software è molto importante, sia per i computer sia per gli smartphone. Ad esempio, se le aziende avessero aggiornato i sistemi operativi, attacchi da parte di ransomware come WannaCry, Petya e molti altri non avrebbero fatto una strage di nmila device.

Oltre ad essere una best practice di sicurezza IT teniamo presente che vengono fixati bug relativi a funzionalità, vengono implementate nuove features, ottimizzati i driver e viene migliorata l’esperienza utente.

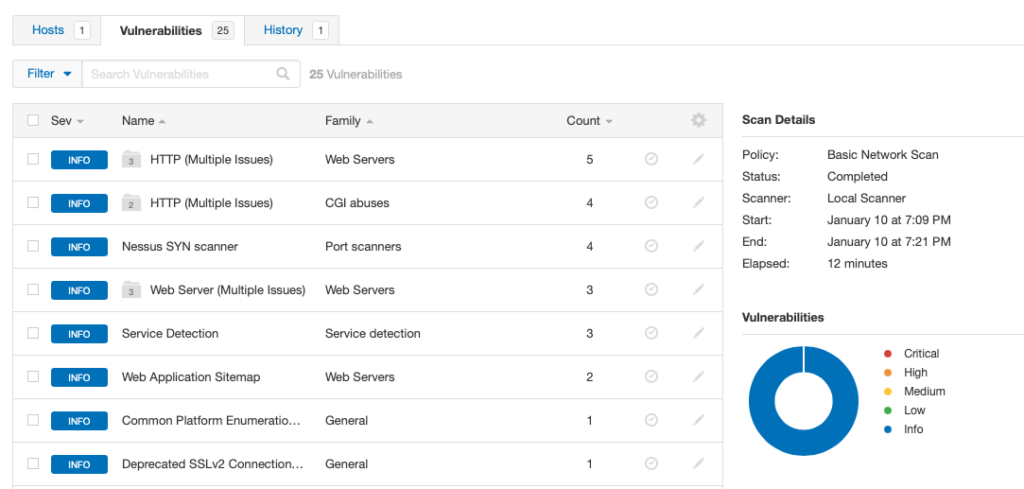

ESEGUIRE VULNERABILITY ASSESSMENT PERIODICAMENTE

Per Vulnerability Assessment si intende quel processo finalizzato a identificare e classificare i rischi e le vulnerabilità, in termini di sicurezza, dei sistemi informativi aziendali.

In pratica si tratta di un vero e proprio scanning degli asset IT, una fotografia dei sistemi informatici mirata a verificare quanto un’azienda è esposta e quali rischi corre nel caso in cui le protezioni di cui si è dotata dovessero venire bypassate. Eseguire un test sulle vulnerabilità di un sistema è estremamente importante per un’azienda e può persino risultare fondamentale per la sopravvivenza del business: scoprire in anticipo i propri punti deboli permette di adottare le opportune contromisure.

Consiglio di effettuare almeno una volta all’anno un VA affidandosi a dei professionisti sia per l’analisi sia per l’implementazione di eventuali fix o modifiche dei propri sistemi.

EDUCARE IL PERSONALE A SEGUIRE LE BEST PRACTICE DI SICUREZZA IT

Questo punto sembra banale ma non lo è, alla fine sta all’utente capire se una mail è affidabile oppure no, sta all’utente non lasciare la password del proprio account sulla scrivania e sta sempre all’utente capire dove sta mettendo determinati dati. Il phishing non è l’unica minaccia ormai ci sono tecniche di ingegneria sociale molto più pericolose di una banale email di truffa. E’ necessario infatti istruire le persone con corsi mirati e metterli alla prova con simulazioni di attacchi (iniziano ad essere sempre più utilizzate). Cosa più importante in caso di dubbi rivolgersi sempre all’ IT o al consulente di fiducia.

SICUREZZA DELLE RETI

Per sicurezza delle reti intendo l’utilizzo di appliance per filtrare il traffico dei dati che passano da un device all’altro, comunemente chiamati firewall.

E’ una sorta di barriera tra un device e l’altro. Perciò il solo traffico consentito a passare sulla rete è quello autorizzato dalle policy del Firewall, il resto del traffico viene bloccato.

Spesso leggo articoli in cui si dice che il firewall serve per la “protezione perimetrale” ovvero per bloccare eventuali tentativi di attacco proveniente dall’esterno della nostra rete, è vero, serve anche a questo ma filtra anche il traffico interno della rete quindi la definizione non è completa.

Ci tengo a sottolineare che i costi di questi device variano notevolmente dalla marca e dalle funzionalità di cui abbiamo bisogno però esistono molti software opensource che abbattono i costi, quindi anche il piccolo ufficio con 3 pc non ha scuse per non utilizzare questa best practice di sicurezza. (su questi device possono girare servizi come VPN, IDP, IPS, Web Filter e molto altro ancora).

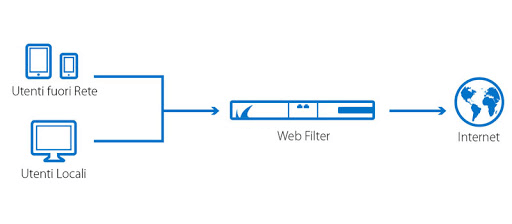

WEB FILTER

I servizi di Web Filter sono utilizzati dalle aziende che vogliono evitare che i dipendenti accedano a siti Web estranei al proprio lavoro. I filtri Web sono, inoltre, comunemente utilizzati come strumento di prevenzione antimalware in quanto bloccano l’accesso a siti che, in genere, ospitano malware, ad esempio quelli legati alla pornografia o al gioco d’azzardo. I filtri più avanzati possono persino bloccare le informazioni che vengono inviate su Internet, per garantire che non vengano rilasciati dati sensibili.

ADVANCE THREAT PROTECTION

Sempre più spesso, le organizzazioni devono far fronte ad attacchi mirati nelle loro reti. Spesso progettati su misura per penetrare nelle difese standard, questi attacchi hanno l’obiettivo di monetizzare la proprietà intellettuale e le informazioni dei clienti, o di crittografare i dati essenziali per poi chiedere il riscatto.

Software di advance threat protection proteggo i singoli device da attacchi mirati, minacce avanzate e ransomware, dando la possibilità di rilevare, analizzare e rispondere agli attacchi in tempo reale, motivo per cui entrano nella lista di best practice di sicurezza IT.

In commercio ci sono tantissimi prodotti o suite con svariati costi, quelli che i sento di consigliare sono la suite Bitdefender e Eset.