Vediamo un elenco delle best practise di sicurezza che non devono mancare in un ambiente aziendale che sia un piccolo ufficio o una grossa compagnia.

Password Management

La gestione delle password è una delle best practice di sicurezza più importanti, la divido in 2 parti, la prima consiste nella gestione delle policy di ogni account ovvero l’implementazione di regole per la complessità e la rotazione delle password (obbligatorie per rientrare nel GDPR). E’ importante evitare password facili da trovare con attacchi di cracking, motivo per cui non devono essere parole a vocabolario e devono rispettare una determinata lunghezza, consiglio almeno 12 caratteri, con numeri e simboli.

La seconda parte riguarda il management delle password ovvero la necessità di salvare e gestire le credenziali che utilizziamo, a questo proposito consiglio software come keepassXC.

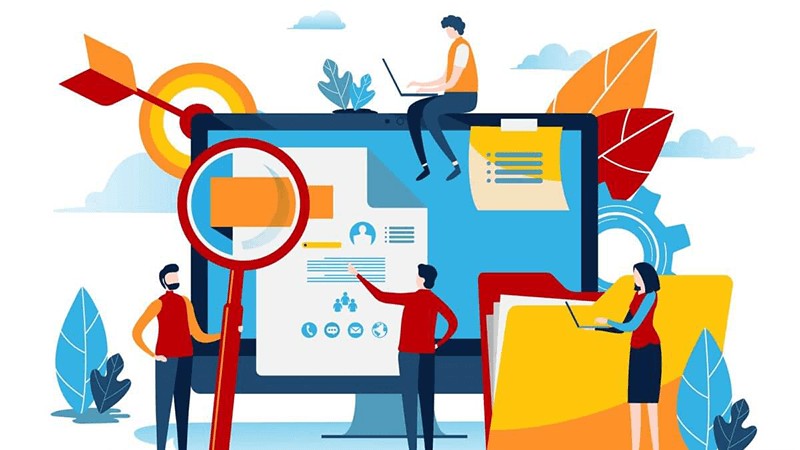

Utilizzare Two Factor Authentication

Questa tecnica 2FA, oltre che a tutelarci in caso di cracking della nostra password, ci viene in aiuto contro gli attacchi di phishing perché nel caso in cui abbiamo inserito le nostre credenziali su di un falso portale, il cyber criminale non riuscirà ad effettuare la login.

Come funziona questa best practice di sicurezza?

L’autenticazione a due fattori avviene quando accedi al tuo account e ti viene chiesto di fornire una seconda informazione per confermare la tua identità. Nella maggior parte dei casi, questo sarà un codice inviato tramite SMS al tuo numero di cellulare, a un altro indirizzo e-mail oppure tramite un app come google authenticator, sebbene possa anche essere qualcosa come un’impronta digitale.

Molte aziende scelgono di utilizzare dispositivi fisici come i portachiavi invece che sono al di fuori della portata degli hacker. L’autenticazione a due fattori rende il lavoro di un hacker dieci volte più difficile ed è una gradita aggiunta alla sicurezza delle password. Consigliatissimo soprattutto per gli account di posta dove si concentrano gli attacchi di phishing.

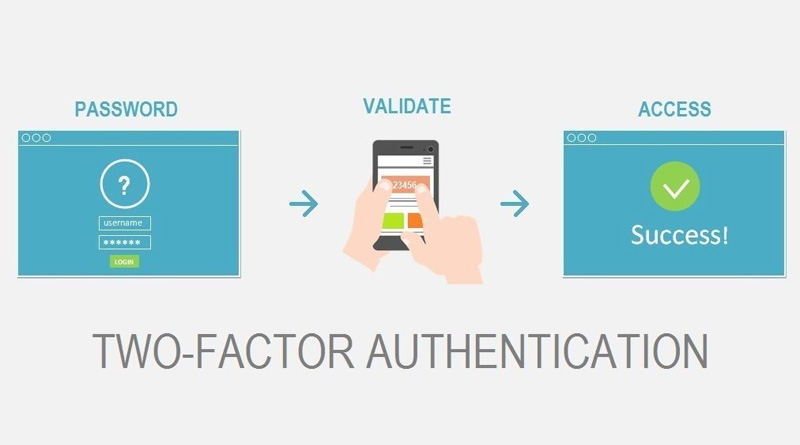

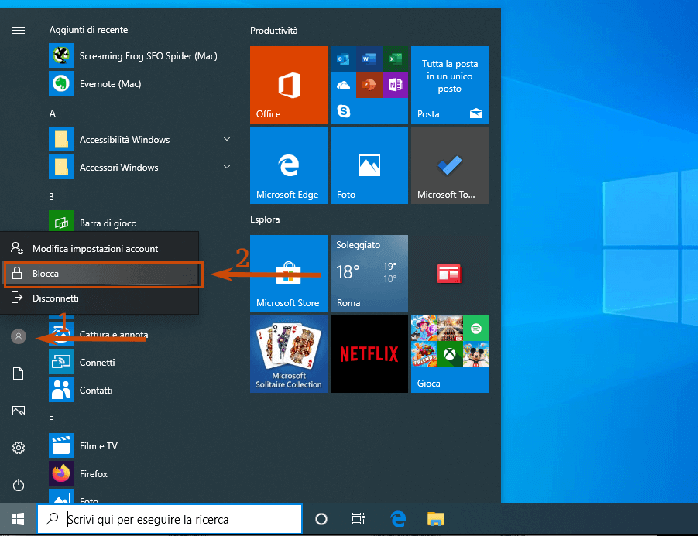

Bloccare Computer e Device

Un modo in cui il personale può rendere immediatamente più sicura un’azienda è bloccare i computer quando non si utilizzano. Sembra semplice questa best practice di sicurezza ma ci sono molti casi in cui informazioni riservate vengono rubate o violate dall’interno di un’organizzazione.

Tenere i computer bloccati è uno dei modi migliori per garantire la sicurezza fisica dei dati.

All’interno della tua politica di sicurezza it, specifica che sia i computer che i telefoni cellulari devono rimanere bloccati quando non sono in uso. Sebbene la maggior parte dei dipendenti non siano criminali, esiste una minoranza che non ci penserebbe due volte ad accedere ai dati privati. E’ possible configurare i dispositivi in moda tale da bloccare gli utenti dopo essere rimasti inattivi per un certo periodo di tempo.

Criptare i dispositivi

Anche questa best practice di sicurezza è fondamentale, consiste nel criptare tutti i dispositivi che escono dall’azienda, ovvero notebook, tablet, e smartphone. Tutti i sistemi operativi di ultima generazione hanno questa funzionalità integrata che permette di criptare l’intero dispositivo.

PRO: La cifratura di fatto impedisce la lettura dei file contenuti nell’ HD del pc o nella memoria del dispositivo mobile, a patto di non avere la chiave di decifratura necessaria per riportare i file in chiaro, per cui ecco che se viene smarrito o rubato il dispositivo, anche se estratti, i dati risulteranno comunque inutilizzabili.

CONTRO: La perdita di performance del dispositivo, anche se l’ottimizzazione è in continua crescita e ormai non ci accorgiamo nemmeno della differenza. Questo comporta anche un aumento del consumo della batteria.

Segnalare i device Persi o Rubati

In caso di smarrimento di un dispositivo è necessario assicurarsi che venga fatta la segnalazione al personate it competente. Ciò è problematico dato che questi dispositivi contengono informazioni importanti che possono essere utilizzate dai criminali informatici.

Questo permette di intervenire sui dispositivi con procedure di cancellazione dati da remoto, geolocalizzazioni oppure nel caso di device mobili per bloccarli tramite IMEI

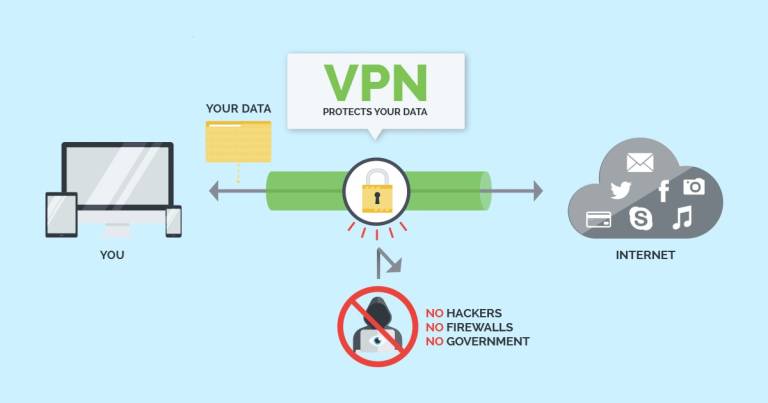

Utilizzare la tecnologia VPN

Una delle best practice di sicurezza it più usate è sicuramente la tecnologia VPN, acronimo di virtual private network è un tunnel criptato che effettua da tramite tra client e server, impedendo a chiunque di monitorare la connessione. Originariamente pensate per creare una rete LAN di computer collegati tramite internet , esattamente come una rete fisica, senza dover affrontare i costi dei collegamenti fisici.

Oggi vengono usate anche per risolvere problemi di anonimato, andando a sostituire i proxy di cui abbiamo parlato in un precedente articolo, il maggior vantaggio dell’utilizzare una VPN è sicuramente l’elevata reattività e la facile configurazione lato client in quanto non è necessario riconfigurare browser o tools visto che il tunneling, salvo diverse esigenze, viene effettuato su tutto il sistema.

Perché è così importante e quando va utilizzata questa best practice?

CI sono moltissimi casi in cui possiamo utilizzare questa tecnologia ma il più comune e attuale potrebbe essere per gestire il lavoro in smartworking, ovvero quando abbiamo la necessità di contattare dei servizi raggiungibili solo all’interno dell’azienda; tramite una VPN possiamo utilizzare questi servizi come fossimo all’interno della LAN aziendale senza esporre all’esterno alcun servizio, oltre a quello della stessa VPN. Per maggiori informazioni sulle tecnologie VPN vi rimando a questo articolo.

Un altro caso di utilizzo potrebbe essere per mettere in sicurezza la navigazione di un singolo dispositivo, molto usata su smartphone o tablet, in questo caso ci sono servizi che offrono svariati vantaggi, ne è un esempio SicurezzaWeb fornito da OT | Techonology Solutions.

Nel prossimo articolo andremo avanti a vedere ulteriori best practice di sicurezza it.