In questo articolo andremo a vedere com’è possibile nascondere il nostro indirizzo ip pubblico tramite l’utilizzo di un proxy.

Capiamo prima di tutto a cosa servono

- Fornire navigazione anonima

- Effettuare la copia delle pagine web

- Effettuare un filtering a livello software (più comunemente chiamati web filter)

Premetto che ad oggi sono sempre meno utilizzati per la navigazione anonima perchè ci sono altre tecnologie più efficaci, per esempio le VPN oppure utilizzando reti anonime come TOR.

Tipologie di proxy

- Proxy http/https

- Sono in grado di filtrare solamente le informazioni che navigano all’interno del protocollo http e https

- Proxy Socks4

- Questi proxy sono in grado di reindirizzare qualunque informazione che viaggia sul protocollo tcp (http/https sono ovviamente compresi)

- Proxy Socks5

- Identico al precedente con la differenza che reindirizza anche sul protocollo udp

- Web Proxy

- Sono dei siti web che non necessitano di alcuna configurazione nel proprio terminale ma permettono di navigare direttamente in anonimo.

Online possiamo trovarne molti, ve ne segnalo 2 che al momento della stesura dell’articolo sono funzionanti proxysite.com e filterbypass.me

Dove reperire i proxy

Ormai è sempre più difficile trovare proxy veloci che non siano stati messi in blacklist, per esempio, NON cerchiamo “proxy list” utilizzando google perchè quelli che troveremo al 99% dei casi sono bannati o non più attivi.

Vi segnalo alcuni siti attualmente attivi per recuperare proxy

- Samair.ru (HTTP/SOCKS)

- Cool-Proxy (HTTP)

- GatherProxy (HTTP/SOCKS)

- SSLProxy (HTTP/HTTPS/SOCKS)

Come configurare un proxy

la procedura è molto semplice ma i passaggi cambiano in base al sistema operativo, vi faccio degli esempi:

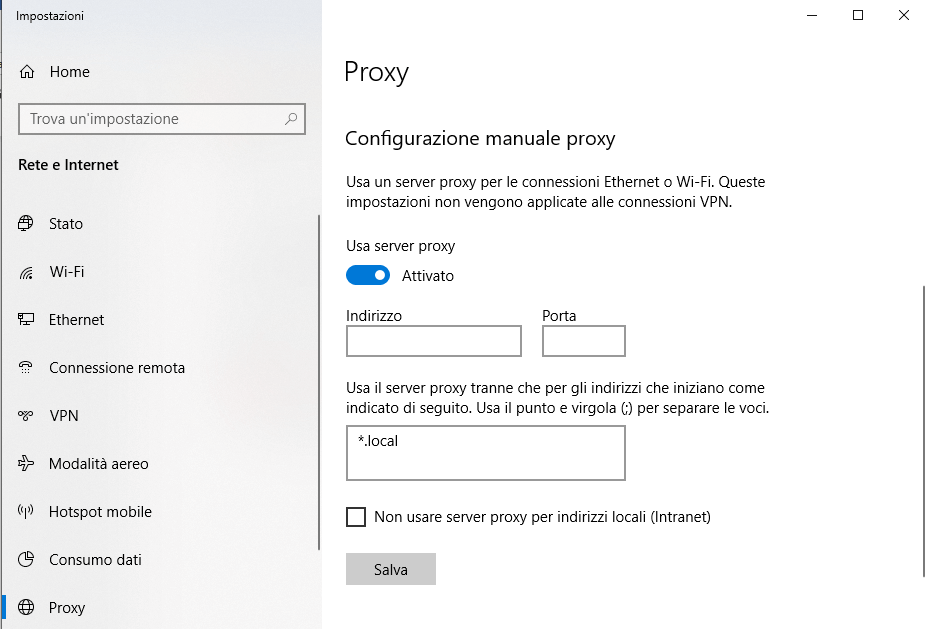

Windows 10

Impostazioni -> Rete e Internet -> Proxy

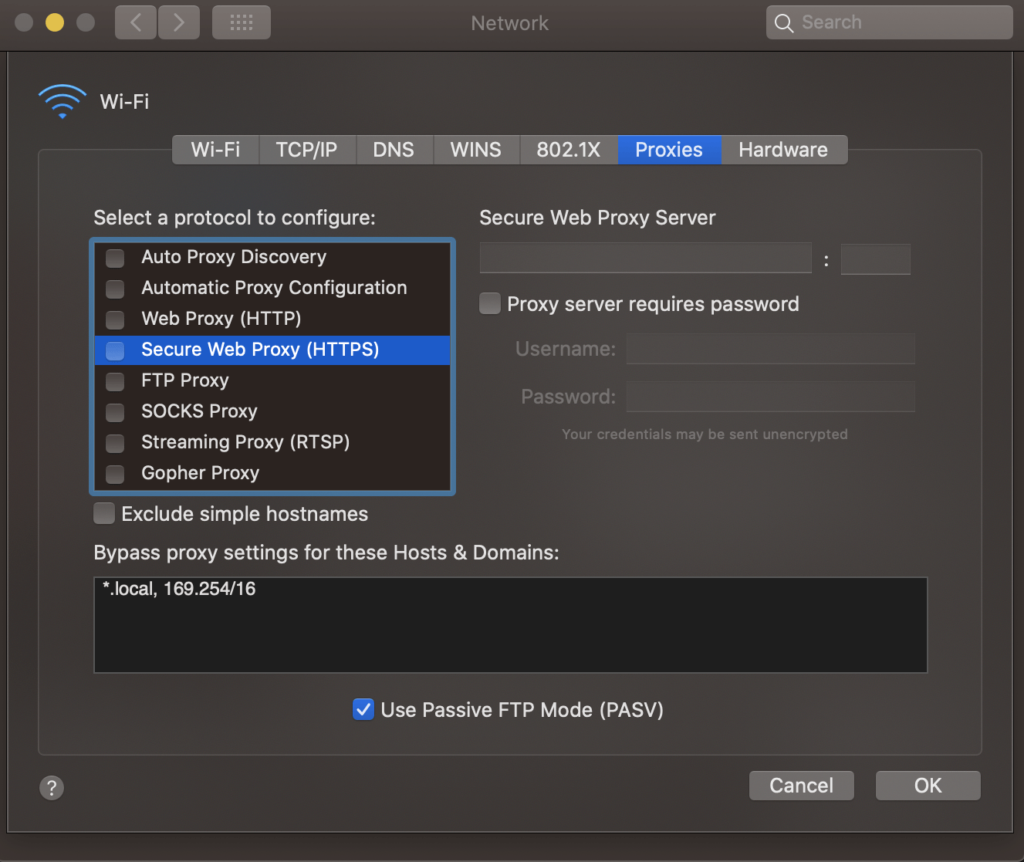

MacOS Catalina

Impostazioni -> Rete -> Proxies

GNU/linux

per quanto riguarda questo mondo, prendo come riferimento la distribuzione Debian e lo configuro da terminale

vim /etc/environment

ed aggiungiamo le seguenti righe:

http_proxy=”http://myproxy.server.com:8080/”

https_proxy=”http://myproxy.server.com:8080/”

Teniamo presente che alcuni programmi come APT bypassano questa configurazione.

In questo modo ora siamo in grado di navigare nascondendo il nostro ip pubblico, basterà andare su un sito come whatismyipaddress per verificare che stia funzionando.

Considerazioni sulla sicurezza

Anche se il nostro ip pubblico viene mascherato i proxy non garantisco al 100% l’anonimato, questo perchè sono gestiti da terzi che ovviamente non conosciamo e non sappiamo per quale scopo utilizzino il proxy, da tenere presente che il server proxy può memorizzare tutto quello che vi passa sopra siti, login, indirizzi ip, browser… quindi attenzione.