Andiamo a vedere insieme questo tentativo di phishing che ha come obiettivo il furto delle credenziali Microsoft office 365, dove il numero dei tentativi di attacco a questo portale è in continuo aumento.

In questo caso vedremo come vengono sfruttati dei domini vulnerabili per realizzare l’attacco.

Email Sospetta

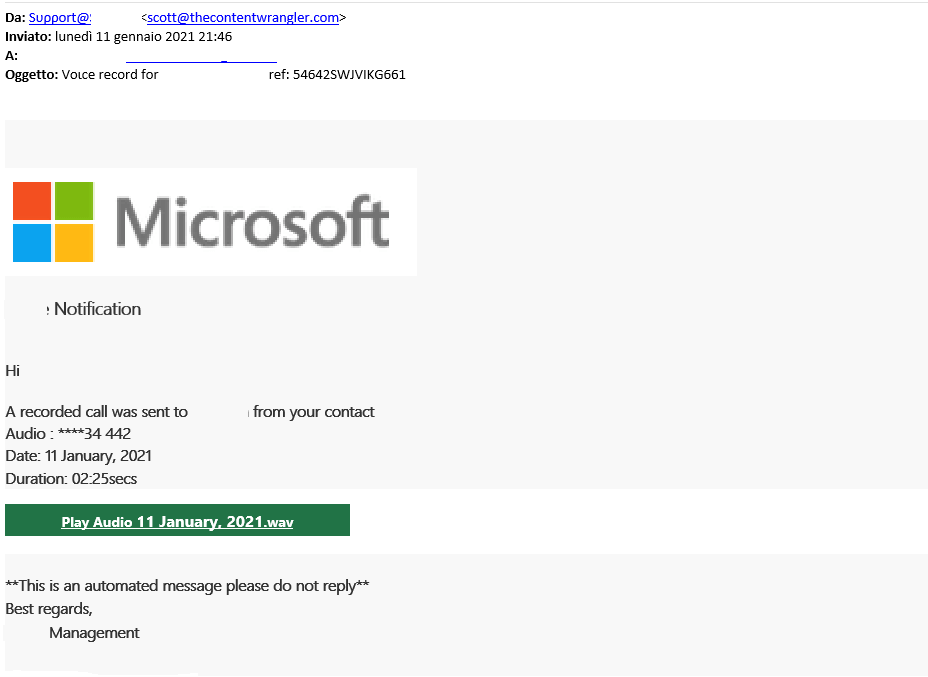

Riceviamo una mail dal support@nostrodominio ma in realtà vediamo subito che non è così, il vero dominio di provenienza è thecontentwrangler.com vedremo in seguito che la mail che stanno usando è a sua volta stata rubata, probabilmente con un attacco di phishing come questo.

La email sospetta dal support ci invita a cliccare sul link evidenziato in verde, vediamo cosa succede:

Nell’immagine qui sopra possiamo vedere l’url di riferimento, clicchiamo

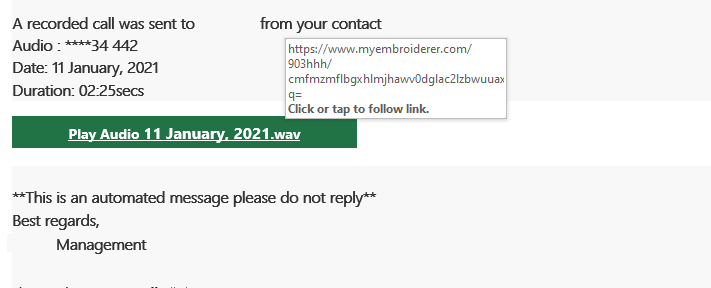

Ci ritroviamo su una pagina uguale identica al sito di microsoft office 365 se non fosse per l’url che non ha nulla a che vedere con microsoft, ma cos’è successo? Abbiamo cliccato www.myembroiderer.com e ci ritroviamo su netera.com.eg.

Dominio non Sicuro

Il motivo di questo cambio dominio è subito spiegato, se provassimo ad andare sul dominio indicato dal link della email sospetta il risultato sarebbe un alert da parte del nostro antivrus:

A questo punto la truffa non andrebbe a buon fine, attacco sventato. Invece, come nel nostro caso, mettendo un redirect su di un sito considerato “autorevole” il nostro antivirus non si accorge di nulla.

Perchè non mettere direttamente nella email sospetta il link dove punta il redirect? Perchè in questo modo abbiamo la possibilità di modificare il nome del dominio a nostro piacimento per invogliare la vittima a cliccarci sopra.

Com’è possibile inserire all’interno di un dominio una pagina di phishing? Cerchiamo di capire cos’è successo, questo è il dominio violato netera.com.eg

Purtroppo non sono state applicate le corrette policy di sicurezza, con un banale tool come wpscan è possibile estrarre gli utenti presenti sul loro portare wordpress (in questo caso l’utente admin) e se la password utilizzata non è sufficientemente robusta è possibile con un bruteforce trovarla. Un altro errore è non avere l’autenticazione a 2 fattori attiva.

Una volta che si ha l’accesso dell’utente admin “tutto è possibile” in questo caso sono state caricate pagine di phishing ma si possono creare db o file dove raccogliere le credenziali che vengono rubate e molto altro.

L’importanza della sicurezza

Come avete capito da una serie di violazioni dalla email al dominio si crea un ciclo di attacchi , violazioni e truffe che non avrà mai fine se la sicurezza viene sottovalutata. Tornando alla violazione della mail che sta spammando questa truffa a chissà quanti domini office 365 il mio consiglio è, per tutti gli utenti office e non solo, di attivare l’autenticazione a 2 fattori sulle mail (2FA), così facendo anche nel caso siate caduti in un attacco di phishing o simili ed avete dato le vostre credenziali a qualche truffatore nel momento in cui tenterà di accedere al vostro account vi arriverà l’alert per la conferma del 2FA, in questo modo sapete che se non è un vostro tentativo d’accesso qualcuno si sta collegando con i vostri dati e sarà sufficiente cambiare le credenziali per evitare ulteriori tentativi.

Ci tengo anche a precisare che il 2FA non è sicuro al 100% però complica notevolmente la vita del truffatore di turno.