Con Il termine fingerprinting (impronta digitale) definiamo quel valore unico che il browser assume dal momento in cui tutte le sue informazioni sommate portano ad un solo unico risultato, ovvero: immaginiamo di essere in grado di smontare in piccoli pezzetti il browser, ogni pezzo fa parte di un puzzle e se esso ha una sequenza di pezzi che lo rendono univoco allora abbiamo un’ identità digitale associata al browser. Non esiste a questo punto VPN, Proxy o Tor che ci possa aiutare a nascondere questa identità.

Pezzi del Puzzle

Quando navighiamo in rete il nostro browser lascia aperto un “canale” che permette a qualunque sito di conoscere delle informazioni:

- Risoluzione, profondità dei colori

- Plugin attivi e le versioni di ognuno di essi

- Ora corrente e time zone

- Fingerprint del WebGL

- Lista dei font presenti nel sistema operativo

- Lingua corrente

- Sistema operativo e versione

- Versione del browser in uso

- Supporti esterni in uso

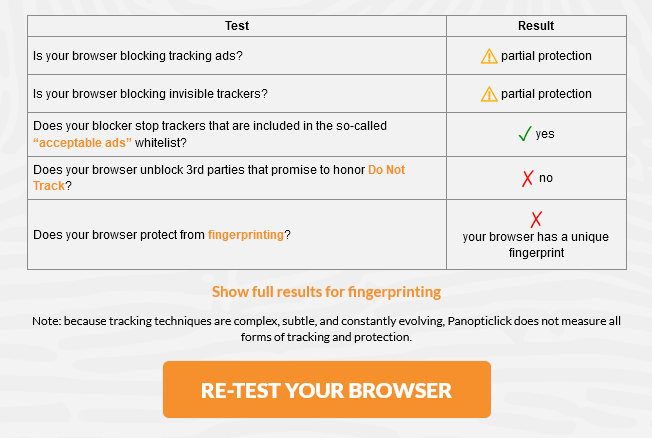

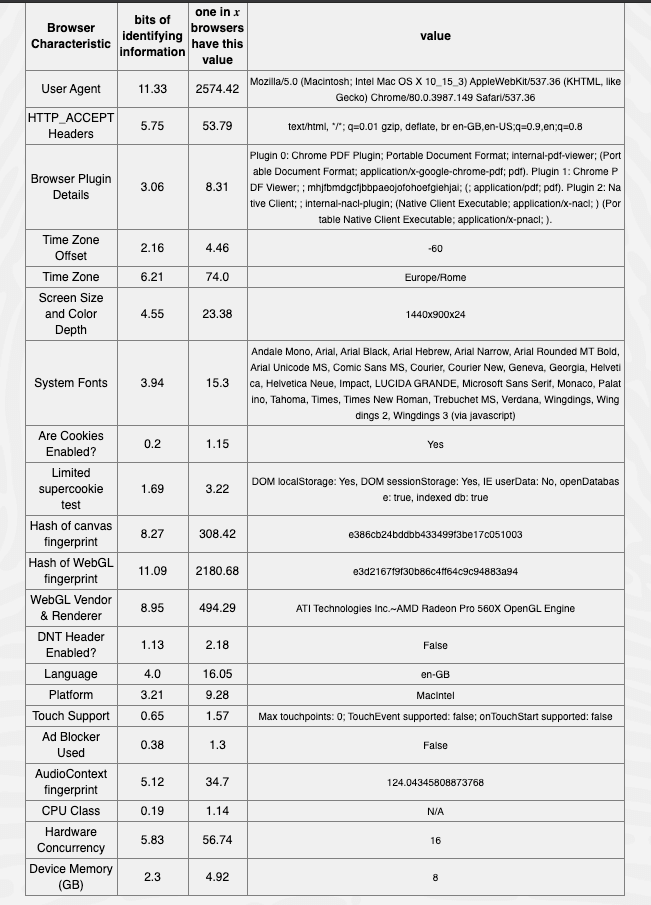

Possiamo utilizzare il sito Panopticlick per vedere nel concreto tutte le informazioni che si possono estrapolare dal browser, vi mostro due esempi fatti sul classico Google Chrome.

Nel primo esempio è appena stato installato il browser Chrome privo di ogni plugin:

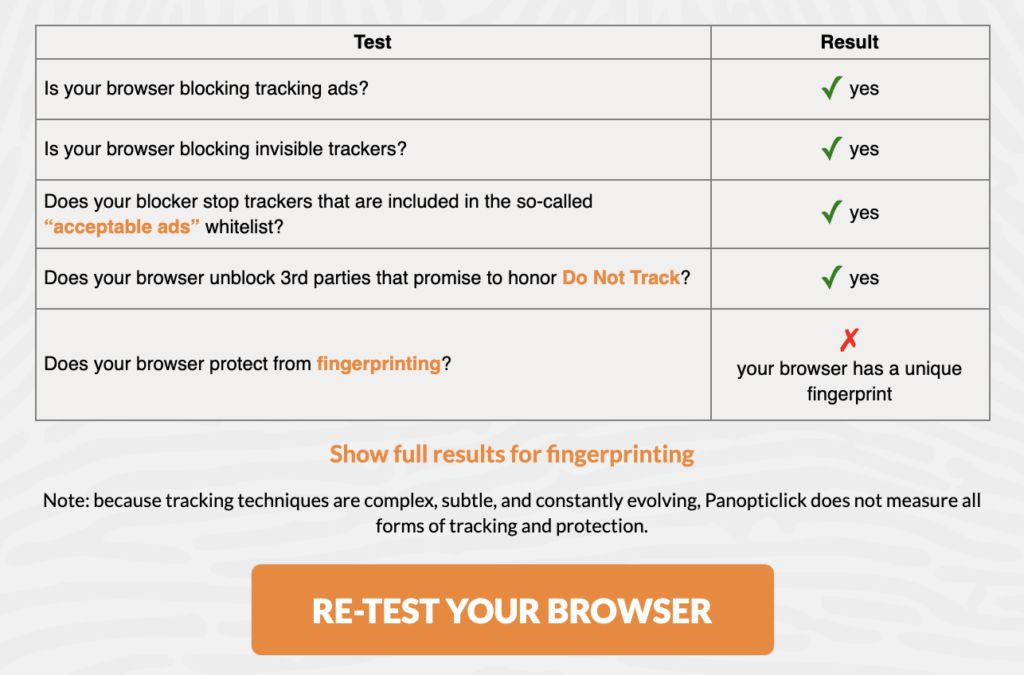

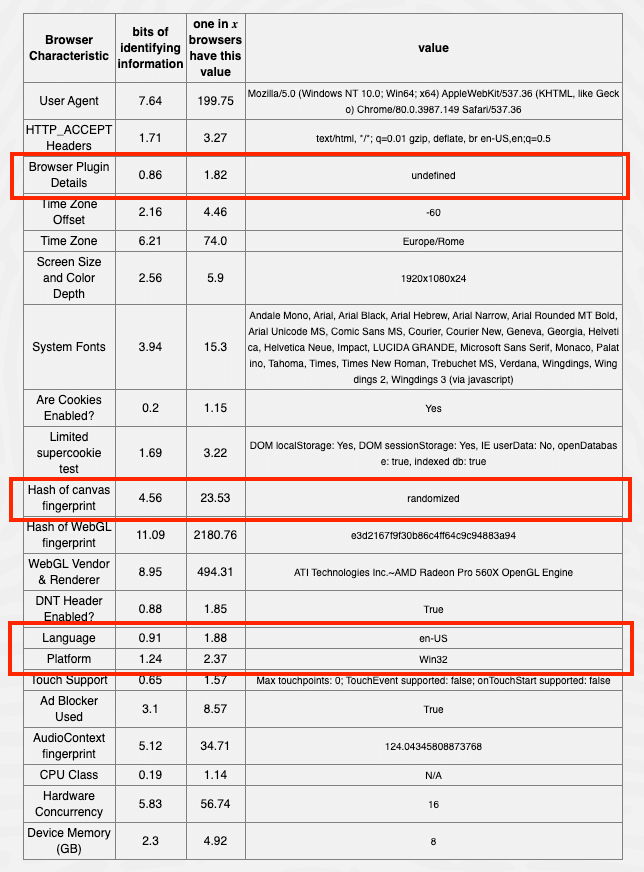

Come si vede dalla seconda immagine la quantità di informazioni che vengono rese pubbliche sono davvero elevate; nel secondo caso installiamo dei plugin che ci daranno una mano ad ottenere dei risultati migliori alterando o nascondendo alcune informazioni, i plugin in questione sono Adblock, Browser Fingerprint Protector, Canvas Blocker, Privacy Badger. Sul mercato sono disponibili plugin anche per safari, Firefox, opera

Il risultato migliora notevolmente, ho evidenziato le informazioni che sono state modificate, ma ancora non è abbastanza, infatti, il test ci dice che il nostro fingerprint non è univoco.

All’inizio dell’articolo abbiamo parlato di un canale lasciato aperto, nello specifico si tratta di Cookies, DOM storage, Javascript, Flash, Java e WebRTC sono le tecnologie che “rilasciano” le informazioni viste nelle immagini precedenti. Ovviamente tramite il sistema operativo e le configurazione del browser è possibile gestire l’ottimizzazione, cercando di lasciare attivo solo quello che ci serve realmente; per esempio flash ormai è diventato obsoleto e nella maggior parte dai casi è possibile disattivarlo.

Anonimato

A questo punto se volessimo un livello di anonimato superiore consiglio di usare una live come TailOS; sistema preconfigurato e ottimizzato per avere un livello di anonimato molto alto.

Un altro sito che permette di verificare l’esposizione di qualunque tecnologia o informazione presente nel browser è BrowserSPY.